2026年OpenID Foundation 理事選挙結果

2026年のOpenID Foundation(OIDF)理事会代表選出選挙において、投票いただいたすべての会員の皆様に心より感謝申し上げます

Foundationの定款に基づき、2025年12月1日時点で、2026年の選挙対象となるのは「法人代表(Corporate Representative)」1議席と、「コミュニティ代表(Community Representative)」2議席でした。毎年、法人会員は最大2名の理事を選出し、すべての正会員(Good Standing)である法人会員が候補者の指名および投票を行うことができます。残念ながら、12月1日時点での法人会員数に基づき、2026年の法人代表枠は1議席に減少しました

Mark Verstege氏が、2026年の法人代表として理事会に再任されたことを嬉しく思います。

オーストラリアでの専門職としての役割に加え、Mark氏は多方面でFoundationを支援してきました。例を挙げると、Ecosystem Support コミュニティグループの共同設立委員長、国際決済銀行(BIS)の「Project Aperta」の理事代表、ISOへの公開仕様書(PAS)としてのFAPI 2.0提出(2025年12月にISO投票を通過)のボランティアリーダーを務めており、さらに戦略タスクフォースや Australian Digital Trustコミュニティグループへの積極的な貢献者でもあります。

今年も彼のリーダーシップが理事会に大きな利益をもたらすと確信しています

2025年に法人代表として多大な貢献をしてくださったAtul Tulshibagwale氏には感謝の意を表します。彼は戦略タスクフォースやミッション/ビジョン小委員会など、複数の理事会小委員会に積極的に参加しました。Atul氏は引き続きShared Signals ワーキンググループの共同議長を務め、AIIM コミュニティグループの共同設立議長であり、最近はAuthZEN ワーキンググループの共同議長にも選出されました。また、Atul氏はShared Signals ワーキンググループにおいて複数の相互運用性イベント(Interop)を主導するなど、Foundationのために多大な労力を費やしました。この活動は、2025年に3つのShared Signals仕様が最終版となることを推進しました。Atul氏の前向きな影響は2026年も続くでしょう。理事会およびFoundation全体への数々の貢献に感謝するとともに、3つのワーキンググループ/コミュニティグループでのリーダーシップを通じてその貢献が今後も続くことを確信しています

4名の個人会員が、会員およびコミュニティ全体を代表して理事を務めます(任期はずらして設定されています)。

崎村夏彦氏とJohn Bradley氏は2年の任期のうち1年を残しており、2026年も引き続き貢献いただけることを楽しみにしています。

Dima Postnikov氏とMike Jones氏が、2026年から始まる2年の任期でコミュニティ代表として選出されたことを歓迎します。Mike Jones氏は再選、Dima Postnikov氏は新たな2年の任期となります。

Dima氏には、理事会の承認を前提として、2026年も理事会副議長(Vice Chairman)としての役割を継続していただくことに感謝します 。Dima氏は副議長の役割を積極的に担い、世界銀行や西バルカン諸国のイベント、SIDI Hubイベント、その他のOIDFイベントでFoundationを代表して登壇してきました。同時に、FAPI ワーキンググループ共同議長、Australian Digital Trust共同議長、Ecosystem Support コミュニティグループ共同議長も務めています。同様に、Mike氏の長年にわたるFoundationへの支援と貢献に感謝します。彼は理事、ワーキンググループ共同議長、書記(Secretary)へのメンター、認証チームへの理事代表、そしてAB/Connect共同議長(昨春のフェデレーション相互運用性イベントの主催を含む)として多岐にわたり貢献してきました。Dima氏とMike氏は共に、執行委員会および戦略タスクフォースへの積極的な貢献者でもあります。2026年も彼らと共に活動できることを楽しみにしています。

今回の選挙では、George Fletcher氏がコミュニティ代表として再選されなかったという大きな損失がありました。ジョージは私がFoundationに参加するずっと前から在籍しており、理事会やワーキンググループへの多大な貢献を十分に表現することはできませんが、それらが永続的な影響を与えることは間違いありません。

George氏は常に独自の視点を理事会の審議にもたらし、OIDFの「合意形成と誠実さ」という文化を体現する存在でした。長年にわたるFoundationへの奉仕、特に理事会における一貫したソートリーダー(Thought Leader)としての役割に感謝します。ジョージは今後もDADE、AIIM、eKYC & IDAといった複数のOIDF ワーキンググループ/コミュニティグループで非常に活発に活動する予定であり、運が良ければ、今後数ヶ月の間に特別プロジェクトにもその経験とリーダーシップを発揮してくれることでしょう。

Atul氏とGeorgeの称賛に値する奉仕とFoundationへの貢献に対し、私と共に感謝を捧げてください。そして、Dima氏、Mike氏、Mark氏、そして理事会全体に対し、Foundationおよびコミュニティ全体への奉仕と支援に感謝しましょう。

Gail Hodges

OpenID Foundation

エグゼクティブディレクター

OIDF、欧州委員会主催『EUDI Wallets Launchpad 2025』にて登壇

OpenID Foundationは、2025年に欧州委員会が主催した「EUDI Wallets Launchpad 2025」という先日開催されたイベントに招待され登壇しました。このイベントは2025年12月10日〜12日に、ベルギーのブリュッセルで開催されました。

「EUDI Wallets Launchpad 2025」は、欧州連合(EU)全体でデジタルアイデンティティの実装を進めるうえで重要な節目となります。

EUDIW(EUデジタルIDウォレット)コミュニティにとって初となる複数日開催のテストイベントとして、この招待制の集まりは「EUDIウォレット実装者コミュニティ」を確立し、すべてのEU加盟国でウォレットの採用を加速させることを目的に設計されました。

欧州全体で技術チーム、政策目標、ユーザー体験を整合させるには、調整と信頼が必要です。これこそがLaunchpadの目標であり、実装者が一堂に会し、テストし、学び、次のステップを修正することを目指しました。この協調的なアプローチは、国境を越えた相互運用性を確保し、欧州のための統一されたデジタルIDフレームワークを構築するために不可欠です。イベントの様子を収めた写真は、こちらでご覧いただけます。

OpenID Foundationによるプレゼンテーション

OpenID Foundationは2つの講演に参加しました。1つ目は事務局長のGail Hodgesによる「Outlook of Wallet Technical Specifications(ウォレット技術仕様の展望)」で、EUによって選定されたOIDF仕様の進捗状況や、EUDIウォレットを支える技術仕様の整合に向けた欧州委員会およびISO、ETSIといった国際標準化団体との連携について最新情報を発表しました。

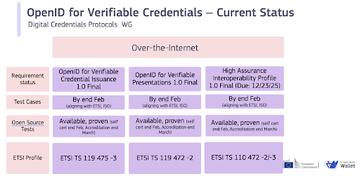

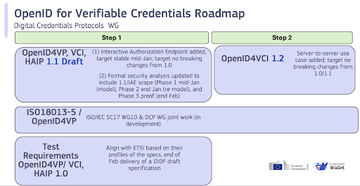

以下の図表は、EUDIWに選定され必須となっている仕様、それらがETSIの仕様プロファイルにどうマッピングされるか、そして現在「Digital Credentials Protocols(DCP)ワーキンググループ」と認定チームによって進行中のテストケース、オープンソーステスト、仕様バージョン1.1の作業を要約したものです。

2つ目のセッションでは、技術ディレクターのMark Haineが「ウォレット適合性テスト計画」について発表しました。ここではEUDIウォレット向けの機能適合性テストを紹介し、EUDIWコミュニティを支援するためにOIDFが進めている適合性関連の成果物の概要を説明しました。これらの成果物には、テストツールの改善、新しいテストの追加、そしてテスト要件の定義と公開に関するガバナンスプロセスの強化が含まれます。

EUDIウォレットコミュニティへの支援

イベント期間中、Gail氏はEUDIWコミュニティを支援するため、OpenID Foundationのウェブサイト上に新設された専用の「EUDIWリソースハブ」を発表しました。このページは現在公開されており、実装者はEUDIWコミュニティにとって有用な必須仕様やツールに即座にアクセスすることができます。

EUDIウォレットの展開に取り組む実装者は、これらのリソースを活用し、実装を進める中で技術サポートやガイダンスを得るためにOpenID Foundationと連携することが推奨されます。またOIDFは、エコシステムをさらに強化するために2026年初頭に開始されるいくつかのイニシアチブ(自己認定、相互運用性イベント、正式な認定プログラムなど)についても概説しました。

AuthZENが、ガートナーIAMサミットでエンタープライズ対応の準備状況を説明

2年にわたる検討を経て、AuthZENワーキンググループは、今月テキサス州グレープバインで開催されたGartner Identity & Access Management Summit において重要な節目に到達しました。エンタープライズの実務家は、実装に向けた明確な準備ができていることを示しました。

AuthZENのメインセッションには約100名が参加し、そこでの質問は市場の成熟度に関する重要な変化を示していました。標準ベースの認可が機能するかどうかを問うのではなく、参加者は自社環境での実装の具体を理解したいと考えていました。これは、AuthZENの成果物が概念から実用的な技術へ移行したことを明確に示しています。

仕様から実装へ

中核となるプレゼンテーションには、OpenID FoundationのAuthZENワーキンググループ共同議長であるOmri Gazitt氏(Aserto共同創業者兼CEO)、David Brossard氏(Axiomatics CTO)、Alex Olivier氏(Cerbos共同創業者兼CPO)に加え、ガートナーのVPアナリストであるHoman Farahmand氏が登壇しました。各登壇者は、節目の背景、ビジネスケース、技術アーキテクチャ、相互運用性といった観点をそれぞれ担当しました。

Omri氏は次のように述べました。「AuthZENは、認可において最も重要な問い――『このユーザーは、このリソースに対して、このアクションを実行できますか?』――を、どのように問い合わせるかを標準化することに焦点を当てています。初めて、アーキテクチャや思想に関係なく、あらゆる認可システムが容易に実装できる仕様ができました。」

Omri氏は次のように述べました。「AuthZENは、認可において最も重要な問い――『このユーザーは、このリソースに対して、このアクションを実行できますか?』――を、どのように問い合わせるかを標準化することに焦点を当てています。初めて、アーキテクチャや思想に関係なく、あらゆる認可システムが容易に実装できる仕様ができました。」

同氏は続けて、「RBAC、ABAC、ReBACの各システムが、同じ認可クエリに同じ方法で答えられるようになり、真のソフトウェア相互運用性が可能になります」と述べました。主要なEコマース企業や保険会社からの質問は、実運用での展開に焦点が当たっていました。具体的には、トランザクショントークンや新興標準との統合、トークン拡張(エンリッチメント)の方法、既存のIDプロバイダとの互換性などでした。質問の具体性は、一般的な関心ではなく、真剣な技術評価が進んでいることを示していました。

Alex氏は次のように述べました。「この相互運用(interop)のタイミングは、まさに最適でした。」

同氏はさらに、「仕様が1.0に近づくにつれ、会場の議論は理論から離れ、大小さまざまな企業が、標準ベースのきめ細かな認可を本番環境でどのように設計し、展開しているのか、という点へ移っていきました」と述べました。

ベンダー参加が示す成熟度

5回のハンズオン相互運用セッションでは、複数ベンダーにわたる動作する実装が示され、仕様が異なるシステム間で実用的な相互運用性を提供できることが実証されました。

デモは、基本的な能力に焦点を当てていました。すなわち、ユーザーが認証した際に、アイデンティティシステムが最新の認可ポリシーを確認して適切なアクセスを判断できるようにし、既存のアイデンティティ基盤の上に動的なアクセス制御を構築できる、という点です。デモには8つの実装者が参加し、IDプロバイダとしてEmpowerID、Gluu、Curity、Thalesが、ポリシー判定プラットフォームとしてAxiomatics、EmpowerID、Cerbos、SGNL、WSO2、Topazが参加しました。

さらに、より広い相互運用プログラムには、9つのポリシー判定ポイント(PDP)と9つのIDプロバイダが参加しました。

より広いセキュリティアーキテクチャとの統合

会期中、Shared Signals Frameworkワーキンググループ共同議長のAtul Tulshibagwale氏が、ガートナーのアナリストであるErik Wahlström氏とともに、Shared Signals、CAEP、AuthZEN、トランザクショントークンなどの各標準が、現代的なセキュリティアーキテクチャをどのように可能にするかを説明しました。

会期中、Shared Signals Frameworkワーキンググループ共同議長のAtul Tulshibagwale氏が、ガートナーのアナリストであるErik Wahlström氏とともに、Shared Signals、CAEP、AuthZEN、トランザクショントークンなどの各標準が、現代的なセキュリティアーキテクチャをどのように可能にするかを説明しました。

アトゥル氏(SGNL CTO、OpenID Foundationのコーポレートボードメンバー)は次のように述べました。「アイデンティティ標準は、ばらばらなクラウドサービス、独自アプリ、多様なデバイス、そしてAIエージェントが連携し、グローバル企業を安全に守るために協調動作する唯一の方法です。」

このセッションは、エンタープライズのセキュリティチームにとって実務的な問い――これらの仕様はどのように連携して動くのか――に答えるものでした。ここでは、個別の解決策を単独で実装するのではなく、複数の標準が効果的に相互運用する包括的なセキュリティ枠組みを組織が構築していることが示されました。参加者の多さと好意的な反応は、こうした統合パターンの理解に対する明確な関心を示していました。

市場の準備状況を示す指標

AuthZENワーキンググループへの参加方法を尋ねる参加者の数も、前向きなシグナルになりました。多くの方が今後の開発に貢献したい意向を示し、単なる傍観ではない、エンタープライズ側のコミットメントの高まりを示唆していました。

AuthZEN 1.0仕様の投票は1月上旬に終了予定であり、2年にわたる開発プロセスによって、完全な仕様、複数実装者による相互運用テストの成功、そしてエンタープライズの関心の実証という、実装に向けた基盤が確立されました。

ある参加者は、業界が「AuthZENが全体の中でどこに位置づくのかについての認知と理解」を深めており、さらに「Shared Signals、AuthZEN、トランザクショントークンといった新しい仕様が、より良いセキュリティアーキテクチャにどう貢献できるか」へのコミュニティの関心が高まっている、と述べました。ガートナーサミットでの反応は、仕様が完成に近づく中で、組織が評価と実装計画を開始する準備ができていることを示唆しています。

ガートナーのサミット公式推奨は、AuthZENのデモが実務で示したことを裏付けました。ガートナーは「2025 Executive Summary of the Identity & Access Management Summit」において、顧客は「ベンダーロックインを減らし、相互運用性を高めるために、AuthZENのような標準を採用すべきです」と述べました。

デイビッド氏は次のように付け加えました。「標準は、お客様が外部化された認可(externalized authorization)を採用する決定を下すうえで、推進力になってきました。」

同氏はさらに、「20年前のXACML初期から、今日のAuthZENやALFAのような現代的標準へと、強い進化を私たちは見てきました。これは、お客様がより効率的に安全性を維持するのに役立っています」と述べました。

ロードマップ

AuthZENワーキンググループは、2026年に向けた主要領域として次を挙げています。Shared Signals Frameworkなど追加標準との統合、HL7やOpen Bankingのような業界別標準との統合、APIゲートウェイ、IDプロバイダ、MCPベースのAIアーキテクチャとの統合に対応するためのプロファイル策定です。

AuthZENワーキンググループは、2026年に向けた主要領域として次を挙げています。Shared Signals Frameworkなど追加標準との統合、HL7やOpen Bankingのような業界別標準との統合、APIゲートウェイ、IDプロバイダ、MCPベースのAIアーキテクチャとの統合に対応するためのプロファイル策定です。

AIに関してデイビッド氏は次のように述べています。「Model Context Protocol(MCP)ワーキンググループが提示している設計案は、AuthZENが可能にするNISTゼロトラストやABACアーキテクチャと非常に整合しています。その結果、MCPベースのAIフローを保護するためにAuthZEN APIを適用するのは容易となります。」

「OpenID for Verifiable CredentialsのためのOpenID」自己認定は2026年2月に開始

OpenID Foundationは、実装者が2026年2月26日から、OpenID for Verifiable Presentations(OpenID4VP)1.0、OpenID for Verifiable Credential Issuance(OpenID4VCI)1.0、およびHigh Assurance Interoperability Profile(HAIP)1.0の実装について、OpenID Foundationの適合性試験プラットフォームを通じて自己認定を開始できるようになることを発表できることを、うれしく思います。

OpenID Foundationは、実装者が2026年2月26日から、OpenID for Verifiable Presentations(OpenID4VP)1.0、OpenID for Verifiable Credential Issuance(OpenID4VCI)1.0、およびHigh Assurance Interoperability Profile(HAIP)1.0の実装について、OpenID Foundationの適合性試験プラットフォームを通じて自己認定を開始できるようになることを発表できることを、うれしく思います。

OpenID for Verifiable Credential仕様を採用した38の法域のいずれかで、ウォレット、発行者、そして/または検証者システムを開発している組織は、無料のオープンソース試験を使い始められます。OpenID Foundationの試験はすべて、実装者の都合に応じて、ローカルでもOpenID Foundationのサーバー経由でも実行できます。

これらの試験により、開発者はいつでもプログラムの完成度を高め、デバッグできます。多くの開発者は、公開APIを通じて、試験を継続的インテグレーション(CI)パイプラインに組み込むことを選んでいます。自己認定プログラムが開始されると、実装者は(義務ではないものの)自己認定ログをOpenID Foundationに提出してレビューを受ける追加オプションも利用できます。その後、OpenID Foundationは結果をOpenID.net/certificationで公開します。

自己認定の利点

デジタルクレデンシャルがパイロットプログラムから本番規模の展開へ移行するにつれ、実装の一貫性と品質の両方が、エコシステム成功のために不可欠です。

自己認定済み実装は、次の点で恩恵を受けます。

- 開発・試験リソースを節約しつつ、効率よくプログラムを適合させるためのツール群

- 同じ非営利団体(技術標準の拠点)が定期的に保守する包括的な肯定/否定テストにより、プロトコルレベルでのセキュリティ、相互運用性、運用上の問題のリスクを最小化

- 同一標準に基づく他実装との互換性(ローカル、地域、グローバル)

- 信頼される技術標準団体による独立した第三者レビュー(従来から同団体は自己認定を4,000件公開)

- 顧客・パートナー・規制当局に見える形で、グローバルなオープン標準、相互運用性、技術的卓越性への公的コミットメント

- OpenID Foundationの使命とビジョンを実現するために設計された、透明性のある非営利の価格設定(コミュニティが標準の利点を十分に得られるようにする)

クレデンシャル提示:OpenID4VP 1.0 + HAIP 1.0

オンラインでプレゼンテーションを行うテストはすでに、SD-JWTとmdocの両クレデンシャル形式をカバーしており、世界的に展開されている主要なVerifiable credential種別への対応を実装者が示せるようになっています。実装者は、これらの異なるクレデンシャル種別とセキュリティプロファイルにわたり、クレデンシャル要求、プレゼンテーションプロトコル、検証ワークフローを正しく扱えることを主張(アサート)できるようになります。

テストはこちらで使用可能です:OpenID for Verifiable Presentation 1.0 + HAIP 1.0

クレデンシャル発行:OpenID4VCI 1.0 + HAIP 1.0

現在のテストはSD-JWTクレデンシャルに焦点を当てており、mdoc対応は今後数週間以内のリリースを予定しています。

テストはこちらで使用可能です:OpenID for Verifiable Credential Issuance 1.0 + HAIP 1.0

成熟したテスト

OpenID for Verifiable CredentialファミリーのテストはOpenID.net上にあります。

これらは、Digital Credentials Protocols ワーキンググループの専門コントリビューターにより、2025年に11回の相互運用イベントを通じて検証されてきました。今後数か月で、網羅性を高めるための追加のポジティブ/ネガティブテストと、詳細な開発者ガイドが追加されます。テストは、世界各地のエコシステムが成熟するのに合わせて、今後何年にもわたり保守され続けます。過去の相互運用イベントの詳細は、OpenID Foundationのブログ投稿をご覧ください。

テストのローカライズ

テストは、EUDIWプログラム、カリフォルニアDMV、NIST NCCoE、英国およびスイス政府などの、ローカルまたは地域のエコシステム要件を支えるように設定/プロファイルできます。OpenID Foundationはすでに、OpenID for Verifiable Credentialファミリー仕様を採用したエコシステムの多くと協力し、ローカル/地域のニーズを支援しています。

2026年2月の自己認定開始の直後、OpenID Foundationは2026年第2四半期に認定(アクレディテーション)サービスも開始します(今年初めにOpenID Foundation理事会が発表)。現在、パイロット提携を開発中です。ローカルの運営主体や認定ラボの認定は、ローカル主権をさらに支え、OpenID Foundationの能力をより広い適合性制度へ統合することにもつながります。

自己認定と認定のどちらが特定のエコシステム/実装に適しているかにかかわらず、OpenID Foundationは、同財団仕様への適合性確立における「優れた基準」を提供します。ローカライズされたアプローチの相談に関心があるエコシステムは、certification@openid.net まで連絡し、選択肢を検討してください。

OpenID Foundationの目標は、各エコシステムとともに、専門知識と学びが拡大していくことを確実にすることです。

世界的なデプロイ計画と整合するタイミング

今年のOpenID for Verifiable Credentialファミリー仕様の展開と、2026年2月の自己認定開始は、世界各地の国・地域のデジタルウォレット展開ロードマップの多くと整合しています。

欧州連合、英国、スイス、西バルカンなどの国・地域政府は、デジタルクレデンシャル基盤にOpenID仕様を採用することを表明している例の一部です。たとえばEU Digital Identity Wallet(EUDIW)構想は加盟国全体で拡大を続けており、2026年を通じて本番ローンチが計画されています。

これらの法域の多くでは、適合性(コンフォーマンス)がロードマップの中核であり、多くの場合、規制枠組みの一部でもあります(または将来的にそうなります)。多くのエコシステムは、参加者に対してOpenID Foundation標準への適合性を示すことを求める見込みです。

多くのエコシステムは、参加者にOpenID Foundation標準への適合性を示すことを期待するでしょう。OpenID Foundationは、自らの適合性テストとツールがローカルの規制枠組みを補完し、テスト層での分断(それが仕様のセキュリティ、相互運用性、運用規模の利点を損ない得る)を回避する助けとなる「優れた基準」を提供すると見込んでいます。

エコシステム協力の例として、OpenID Foundationは今週、12月11日のEUDIW Launchpad標準パネルで発表された、欧州委員会とETSIの協力の次段階を支援することを約束しました。また同日、OpenID Foundationが立ち上げたEUDIW Resource Hubも公開されました。

EUDIWコミュニティメンバーページ

OpenID FoundationによるEuropean Digital Identity Wallet(EUDIW)向けリソースハブ

私たちは、実装のデプロイとメンテナンスを支援するため、仕様、オープンソーステスト、適合性評価ツール、その他の資料を集約したリソースハブを提供できることを光栄に思います。

EIDAS 2.0 ARFでOIDFの仕様が選ばれています

EIDAS 2.0の Architecture Reference Framework(ARF)では、Credentialの発行と提示に関する3つの主要仕様が参照されています。

- OpenID for Verifiable Credential Issuance 1.0 Final

- OpenID for Verifiable Presentation 1.0 Final

- High Assurance Interoperability Profile 1.0 draft 5 (2025年12月23日に最終化予定)

これら3つの仕様はDigital Credentials Protocols (DCP) ワーキンググループが開発・メンテナンスしています。これらの全体的な目標は、Issuer-Holder-VerifierモデルのユースケースのためにOpenID仕様を開発し、どのフォーマットのDigital Credentialでも発行と提示を可能にすることです。EUDIWは、立ち上げ時の資格情報形式として2つ、すなわちIETFのSD-JWTと、ISO/IEC 18013-5のmdocを選定しています。DCPワーキンググループの進捗を知りたかったりつながったりしたい場合は、メーリングリストに参加してください。

メーリングリストへの参加は無料で、会議議事録、仕様の更新情報、対面会議の詳細、仕様の安全性分析、そして仕様を検証する相互運用イベントの情報を受け取れます。DCPワーキンググループへの貢献は誰でも無料で可能ですが、Contribution agreementへの署名が必要です。会員になるかどうかは任意で、会員になると投票、自己認定の割引、資金の使途に関する意思表示が可能になります。

オープンソーステストが無料で利用可能

オープンソーステストは無料で入手できます。実装者は誰でも、今年これまでに実施された11回の相互運用イベントで検証済みの、無料のオープンソーステストを利用できます。テストはダウンロードしてローカルで実行することも、OpenID Foundationのサーバーから実行することもできます。

Tests for OpenID for Verifiable Presentation 1.0 + HAIP 1.0 (SD-JWTとmdoc含む)

Tests for OpenID for Verifiable Credential Issuance 1.0 + HAIP 1.0 (SD-JWT含む。 mdocは近日対応予定)

実装者が、関連するテストに合格したことを自己認定したい場合を除き、費用はかかりません。

自己認定は2026年2月提供開始予定

3仕様すべての現行ベータテストは改良され、2026年2月までに、またはそれ以前に、自己認定用として公開される予定です。これにより、実装者は仕様への適合を、OpenID Foundationのウェブサイト上で公表できるようになります。自己認定の価格は、仕様ごと・実装ごとに、会員は700ドル、非会員は3500ドルになる見込みです。 一部の実装については、手続きと費用を簡素化するため、自己認定の際に複数仕様をまとめて扱う(束ねる)よう紹介される場合もあります。実装者は、OIDFの認定ページで自己認定の詳細を確認できます。テストが最終化され開始準備が整った時点で、一般向けの告知が行われ、DCPワーキンググループの貢献者にも通知されます。

相互運用イベントのこれまでと今後

OpenID Foundationは、上記のDCPワーキンググループ仕様を検証するため、年に合計11回の相互運用イベントを実施しました。仕様を最終化へ進める前に、2つの主要節目として仕様が検証されています。

5月Interop:OpenID4VPの仕様とテストを最終版へ進める前に検証

7月Interop:OpenID4VCIの仕様とテストを最終版へ進める前に検証

2025年11月Interop:OpenID4VP 1.0+HAIP 1.0、およびOpenID4VCI 1.0+HAIP 1.0の仕様とテストを最終版へ進める前に検証

DCPワーキンググループでは、2026年1月末〜2月初旬に、OpenID4VP 1.1+HAIP 1.1、およびOpenID4VCI 1.0+HAIP 1.0について、Interactive Authorization Endpoint (IAE)などの新機能を含めて検証する相互運用の実施を検討しています。 これには1.0最終仕様との後方互換性を維持する意図があります。DCPワーキンググループの貢献者であれば誰でも相互運用イベントに参加できます。

日程と範囲が確定し次第、詳細はDCPワーキンググループ経由で配布されます。時間が進むとともに別のイベントが立ち上がる可能性もあります。例えば、OpenID Foundationは、2026年5月にフランスで予定される ISO/IEC SC17 WG10 会合に先立ち、同組織と再び相互運用イベントで協力する可能性があります。また、相互の関心に沿って仕様進展を進めつつ重複を避けるための、WG10 とDCPワーキンググループの共同ワーキンググループに関する告知も近日予定されています。 OpenID Foundationは、実装者による立ち上げに向けて準備を進める中、2026年後半の相互運用イベントについて、ETSIなど他組織を支援する可能性もあります。

OpenID4VP/4VCI/HAIP テスト要件について

歴史的に、OpenID Foundationではテスト要件仕様を書くことは標準的な慣行ではありませんでした。代わりに、仕様とテストを並行して作成し、テスト要件は暗黙にオープンソーステストの中へ組み込まれることが一般的でした。これは、ISO/IEC 18013-6 のようにテスト要件を用意することが多いISOとは異なります。 欧州委員会とETSIとの協議を踏まえ、DCPワーキンググループとOpenID Foundationの認定チームは、欧州委員会の適合性プログラムの期限に合わせ、2月末までにテスト要件のドラフト仕様を提供する意向です。OpenID Foundationは、テスト要件またはテストコードのレベルでの分断を避けるため、ETSIと連携してこの作業のスコープ設定を進めています。

この作業は、認定チームの支援のもと、DCPワーキンググループで進められます。テスト要件は、今後のテストツール(OpenID Foundationのもの、および各加盟国の適合性評価機関が将来的に提供するサービス)と整合することが見込まれます。

エコシステム支援コミュニティグループ

Ecosystem Support コミュニティグループは、オープンデータの新しいエコシステムがOpenID Foundation標準を実装し、プロファイル化していくのを支援することに専念しています。

このコミュニティグループは、エコシステム参加者のために「デジタルウォレットリファレンス技術アーキテクチャとベストプラクティス」文書を開発しています。これは、欧州地域や、OpenID4VP/4VCI/HAIPの他実装者と相互運用したい法域にとって有用になる見込みです。OpenID Foundationがまとめた現時点のデータによれば、38の法域が、自らのウォレットおよび検証可能資格情報プログラムに、OpenID4VP/4VCI/HAIP仕様を採用しています。

このコミュニティグループは、仕様策定そのものの外側にある、統治や展開に関する共通課題(例:どの仕様設定が最適か、ある市場に最適な設定は何か、どの普及戦術が最も効果的だったか)について、エコシステム設計者や意思決定者がベストプラクティスを共有し議論できる、軽量な支援を提供することを目指しています。参加するにはメーリングリストに参加してください。

個人またはその法人(法的主体)は、Participation Agreementに署名する必要があります。